How to install NRPE on a OPNsense Firewall:

- pkg install nrpe3-3.2.1

- Create /etc/rc.conf.local add nrpe3_enable=”YES”

- Edit configfile: /usr/local/etc/nrpe.cfg

- Create a Firewall Rule for Port 5666/TCP

- Start the servive: service nrpe3 start

Telekommunikation – VoIP – EDV-Gesamtlösungen – Hosting – Hosted Exchange

Im .ovpn File können folgende Anpassungen gemacht werden (Zeilen hinzufügen):

windows-driver wintun

dev-node ADAPTERNAME

Name: MeinWGServer Public Key: <leer lassen>, wird nach dem Speichern automatisch generiert Private Key: <leer lassen>, wird nach dem Speichern automatisch generiert Listen Port: 51820 (oder was auch immer) DNS Server: 80.80.80.80 oder so Tunnel Address: Das VPN Netz, Bsp: 2a00:d08:a000:x::1/64 Peers: Müssen wir erst erstellen und dann auswählen

Name: MeinWGZuhause Public Key: <leer lassen>, da kommt danach der Public Key von "Remote Site" rein Shared Secret: <nichts> Allowed IPs: 2a00:d08:a000:x::2/64 Rest leer lassen "Save" -> Zurück zu "Local" -> MeinWGServer editieren -> bei "Peers": "MeinWGZuhause" anwählen -> Save

Name: MeinWGZuhause Public Key: <leer lassen>, wird nach dem Speichern automatisch generiert Private Key: <leer lassen>, wird nach dem Speichern automatisch generiert Listen Port: 51821 Tunnel Address: 2a00:d08:a000:x::2/64 Peers: Müssen wir erst erstellen und dann auswählen

Name: MeinWGServer Public Key: Vom Server -> Local -> MeinWGServer -> Edit -> "Public Key" kopieren und einfügen Allowed IPs: ::/0 Endpoint Address: <IP vom Server> Endpoint Port 51820 Rest leer lassen "Save" -> Zurück zu "Local" -> MeinWGZuhause editieren -> bei "Peers": "MeinWGZuhause" anwählen -> Save

Von Remote Site (MeinWGZuhause) -> Local -> MeinWGZuhause -> Edit -> "Public Key" kopieren Auf Server (MeinWGServer) -> Endpoints -> MeinWGZuhause -> Edit -> "Public Key" einfügen

Swisscom Router Einstellungen

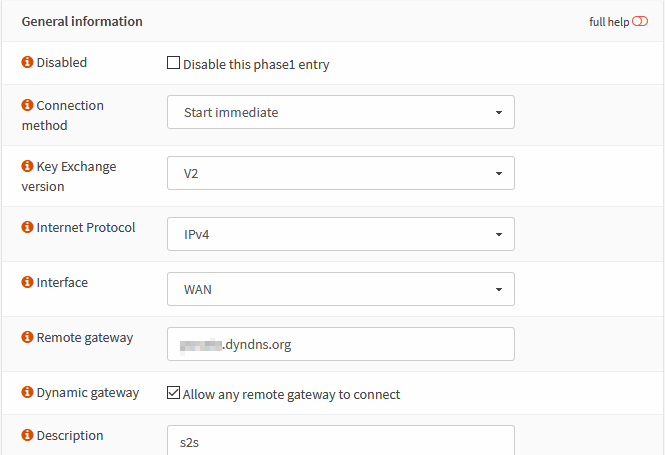

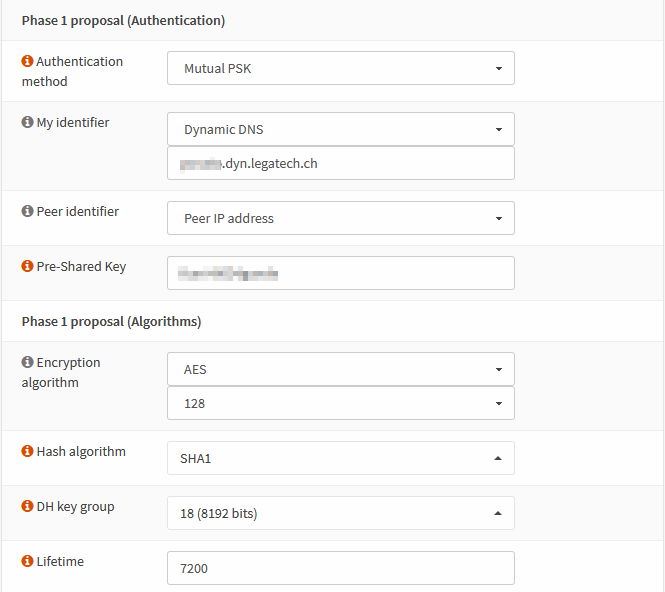

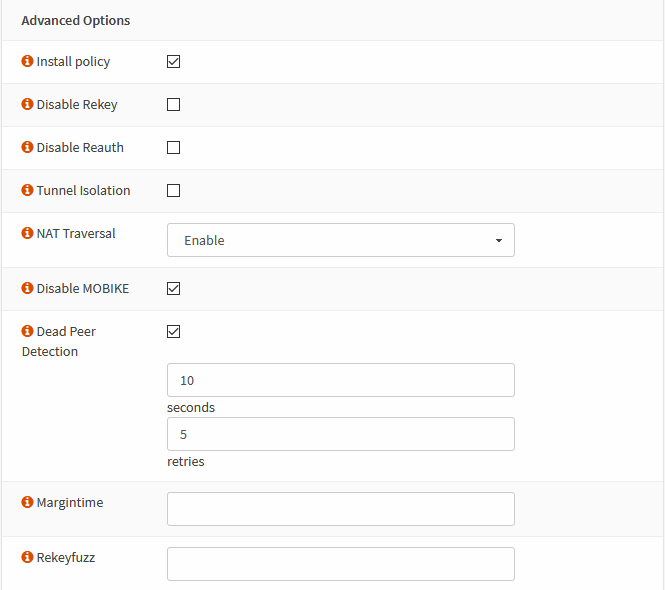

Phase 1 Einstellungen

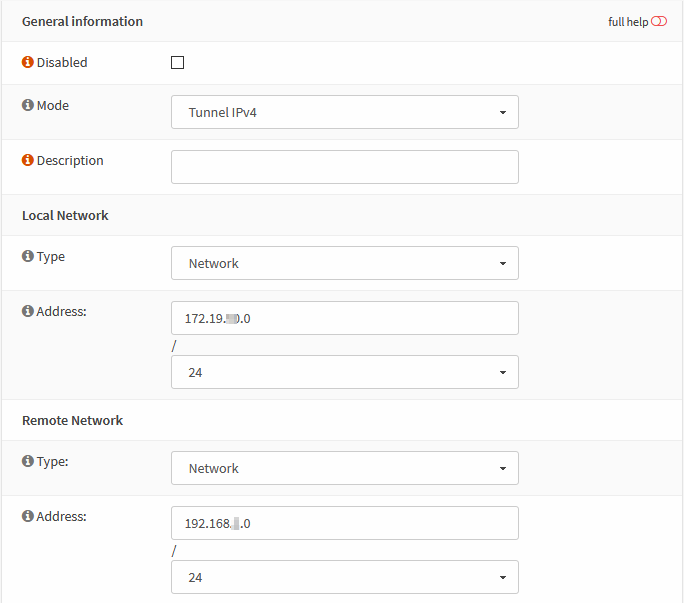

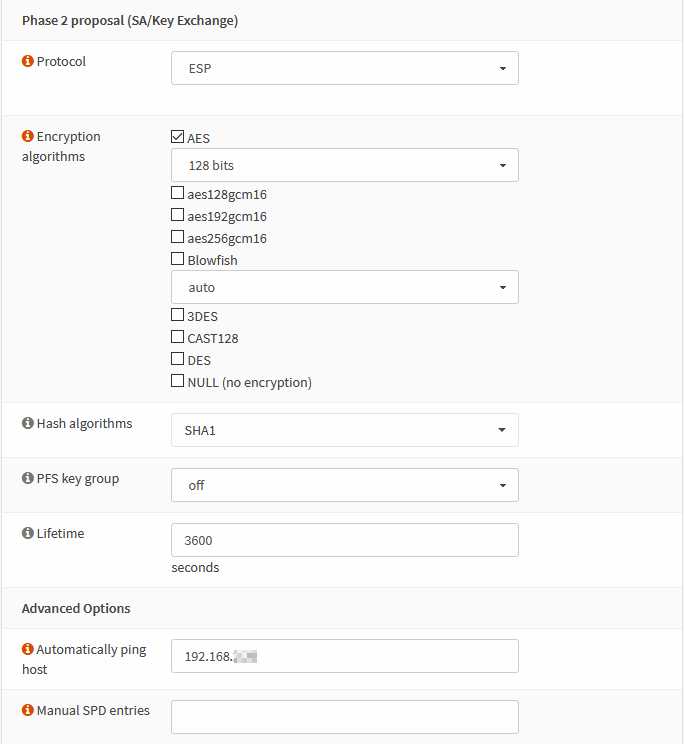

Phase 2 Einstellungen

How to install NRPE on a OPNsense Firewall: